Dark Web: O maior vazamento de dados da história

Esta lista representa apenas 19% do vazamento total, havendo centenas de milhares de outros serviços que podem estar dentre estes arquivos.

Quando dados pessoais, como usuário, senha, números de cartões de crédito e detalhes de identificação, são expostos e vendidos na Dark Web, os criminosos podem realizar atividades fraudulentas, desde roubo de identidade até esquemas de phishing mais sofisticados. Além disso, o vazamento de dados corporativos pode prejudicar a reputação das empresas, resultar em perdas financeiras e até comprometer a segurança nacional, dependendo da natureza dos dados envolvidos.

Os maiores vazamentos aconteceram com os seguintes serviços:

Tencent – 1,5 bilhão

Weibo – 504 milhões

MySpace – 360 milhões

Twitter – 281 milhões

Wattpad – 271 milhões

NetEase – 261 milhões

Deezer – 258 milhões

LinkedIn – 251 milhões

AdultFriendFinder – 220 milhões

Zynga – 217 milhões

Luxottica – 206 milhões

Evite – 179 milhões

Zing – 164 milhões

Adobe – 153 milhões

MyFitnessPal – 151 milhões

Canva – 143 milhões

JD.com – 142 milhões

Badoo – 127 milhões

E se você olhou para esta lista, onde está o maior volume de vazamentos e pensou: “Mas eu não possuo conta em nenhum destes serviços” (o que sinceramente, convenhamos, é pouco provável), lembre-se de que esta lista representa apenas 19% do vazamento total, havendo centenas de milhares de outros serviços que podem estar dentre estes arquivos.

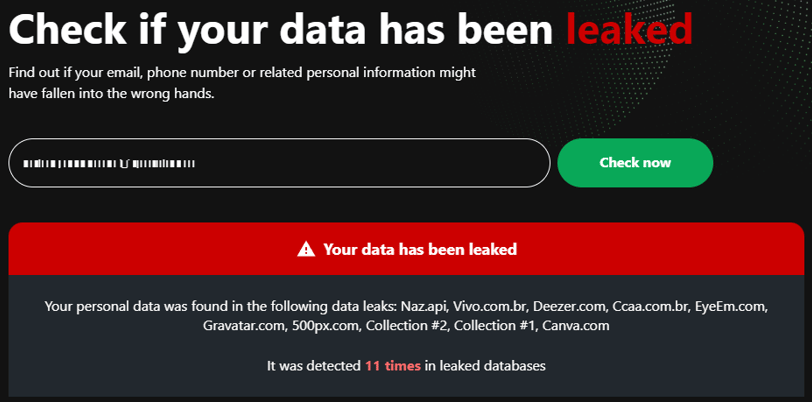

Caso agora esteja se perguntando se os seus dados foram comprometidos, além do já conhecido Have I Been Pwned, a Cybernews possui uma ferramenta onde, além do e-mail, é possível consultar pelo número de telefone, para verificar se seus dados estão nesta lista.

Caso alguma conta sua apareça em um destes sites, altere imediatamente as suas senhas e se possível ative a autenticação de dois fatores (2FA), pois a seguir veremos por que isso é importante.

Mas para que estes dados são usados?

Vejamos quais são as possibilidades de aplicação de diferentes técnicas utilizadas pelo cibercrime para obtenção de vantagem sobre os usuários e seus serviços quanto ao vazamento de dados comercializados na Dark Web:

Fraudes

Após o vazamento, os criminosos podem usar os dados para várias finalidades, como a criação de perfis de identidade falsos, fraude financeira, extorsão ou até mesmo vendê-los a outros atores maliciosos, que podem explorar as vítimas para obtenção de algum tipo de ganho ilícito.

Spear Phishing

Com dados obtidos na Dark Web, os atacantes podem personalizar ainda mais esses ataques, tornando-os mais convincentes, utilizando informações pessoais para criar mensagens que parecem autênticas, enganando as vítimas a fornecerem mais informações confidenciais, como senhas ou dados bancários.

Ataques Direcionados

Podem incluir ataques de malware, como ransomware, que exploram vulnerabilidades específicas conhecidas pelos invasores, visando sistemas específicos com base nas informações obtidas. O conhecimento detalhado adquirido na Dark Web permite que os criminosos maximizem a eficácia de seus ataques, identificando pontos fracos específicos nas defesas de suas vítimas.

Acessos Não Autorizados

Com credenciais de acesso obtidas na Dark Web, podem se realizar acessos não autorizados a sistemas, redes e contas. Isso pode resultar em um amplo espectro de atividades maliciosas, desde a espionagem e roubo de informações confidenciais até a interrupção de serviços e sistemas críticos. Essa tática é especialmente perigosa quando combinada com ataques direcionados.

Senhas repetidas

Uma prática de segurança extremamente arriscada que facilita exponencialmente o trabalho dos cibercriminosos, que pode colocar em risco todas as outras contas associadas. Onde os cibercriminosos podem explorar essa fragilidade, além de, através das táticas descritas acima, ampliando o acesso, onde se um invasor obtiver acesso a uma senha repetida, ele pode tentar aplicá-la em várias contas online do mesmo usuário. Isso pode levar ao comprometimento de contas de e-mail, redes sociais, serviços bancários e outros, ampliando consideravelmente o alcance do ataque.

Inteligência artificial

Atualmente muito se tem utilizado grandes modelos de aprendizado de máquina (LLMs) para práticas do cibercrime automatizada, onde mais do que nunca, a Dark Web tem recebido uma grande quantidade de dados, justamente pela escalabilidade que ferramentas como o Chat GPT, ferramentas similares e suas variações proporcionam.

Os tópicos mais explorados por cibercriminosos incluem o desenvolvimento de malware e outros tipos de uso ilícito dos modelos de linguagem, como processamento de dados roubados de usuários, análise de arquivos de dispositivos infectados, jailbreak e muito mais. Em breve abordaremos mais profundamente este tema.

Conclusão

Como sempre, recomendaremos a seguir algumas práticas para evitar ser vítima desses cenários:

Uso de senhas complexas e únicas;

Autenticação de dois fatores sempre que possível;

Monitoramento regular de contas (principalmente financeiras);

Participação ativa em programas de conscientização ou treinamentos sobre segurança online;

Manter sistemas e softwares atualizados;

Evitar clicar em links suspeitos;

Utilizar soluções de segurança confiáveis.

A Overnine oferece várias soluções de segurança para o seu ambiente. Caso tenha ficado com alguma dúvida ou busca uma solução robusta de segurança para seu ambiente, entre em contato conosco que estaremos prontos para lhe atender.

Clique aqui para ver outras matérias.

Para quem acompanha as notícias sobre segurança da informação e tecnologia, já deve estar saturado de ver a manchete: “26 bilhões de dados pessoais são expostos na Dark Web”. Tanto que não nos ateremos muito nos detalhes, pois com uma rápida pesquisa, é possível encontrar informações em várias fontes.

Para quem ainda não nos acompanha, vamos fazer um resumo do fato:

Na última semana (23/01/2024), a notícia do grande vazamento se espalhou pela internet nos principais canais de comunicação, informando da existência desta grande de fonte de dados vazados. Segundo pesquisadores, foi compilada e catalogada por agentes maliciosos para posterior venda na Dark Web para cibercriminosos para as mais diversas finalidades, as quais vamos explorar a seguir.

Os pesquisadores ainda consideram a possibilidade de haver duplicatas dentre essa massiva quantidade de dados. O que não anula o fato de que há muita informação nova disponível, de modo que, muito possivelmente, pouquíssimos são os usuários que não constem nesta lista.

Mas você sabe realmente o que isso representa e quais são os seus impactos?